网络安全隔离技术

通过对具有不同安全需求的应用系统进行分类保护,从而有助于将风险较大的应用系统与其它应用系统隔离,达到安全保护的目的。

- 集线器隔离

- 工作在物理层,隔离作用不大

- 交换机隔离

- vlan划分

- 路由器隔离

防火墙

- 访问控制

- 审计

不足

- 无法防御内部攻击

包过滤技术

是一种访问控制机制,它控制哪些数据包可以进出网络而哪些数据包应被网络拒绝

通过检测并拦截所有流经防火墙的 TCP 和 UDP 数据包,来对系统提供保护,包过滤防火墙的过滤规则基本都是静态的,只能提供最基础的安全防护

状态监测技术

分组发过来并不一定是建立连接的,状态检测是指根据协议数据的状态来实现包过滤功能的访问控制技术,会以连接的形式来“看待”低层级的 TCP 和 UDP 数据包,从而获得一个更全面的视角,比如握手的时间、连接的持续时间

应用代理技术

在应用层提供代理服务的代理,接收客户端发出的请求,然后以客户端的身份将请求再发往服务端

能处理的信息最多,能够提供的安全防护能力也最强,最常见的就是WAF(Web Application Firewall,Web 应用防火墙)

WAF

常见的防护手段:

- 签名匹配:通过对HTTP请求进行散列,分析是否是攻击请求的特征 需要精确匹配

- 正则匹配:抽象一些攻击特征的正则表达式,对 HTTP 请求进行检测

- 行为分析:针对连续的访问请求特征进行提取和分析

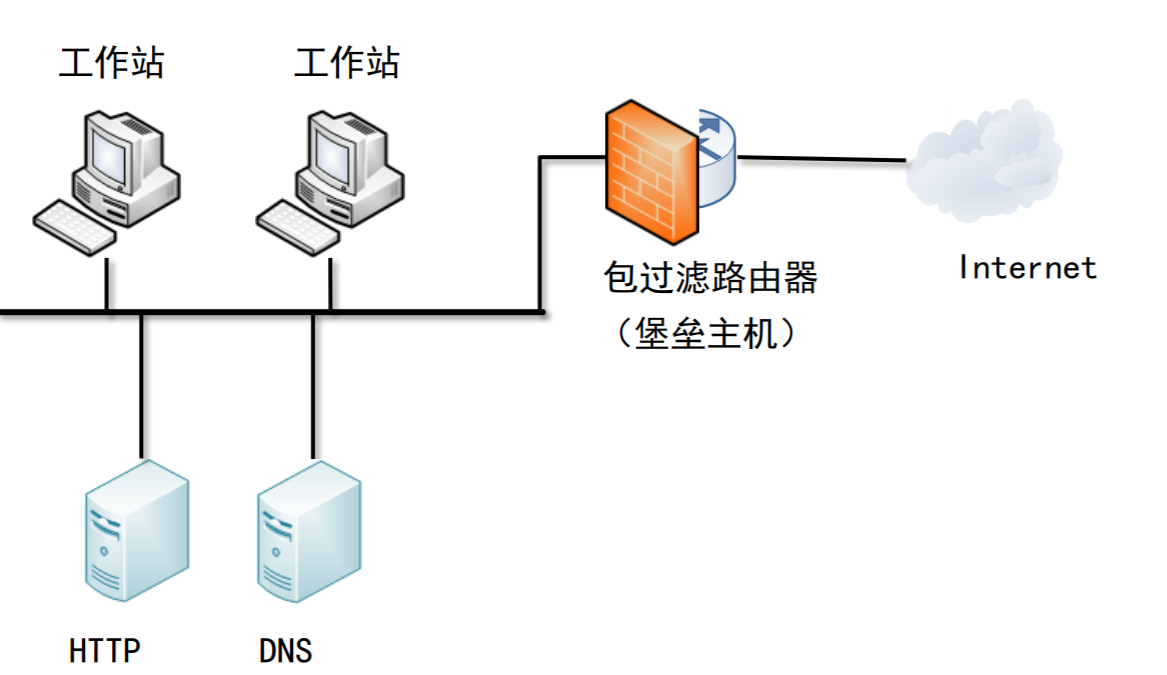

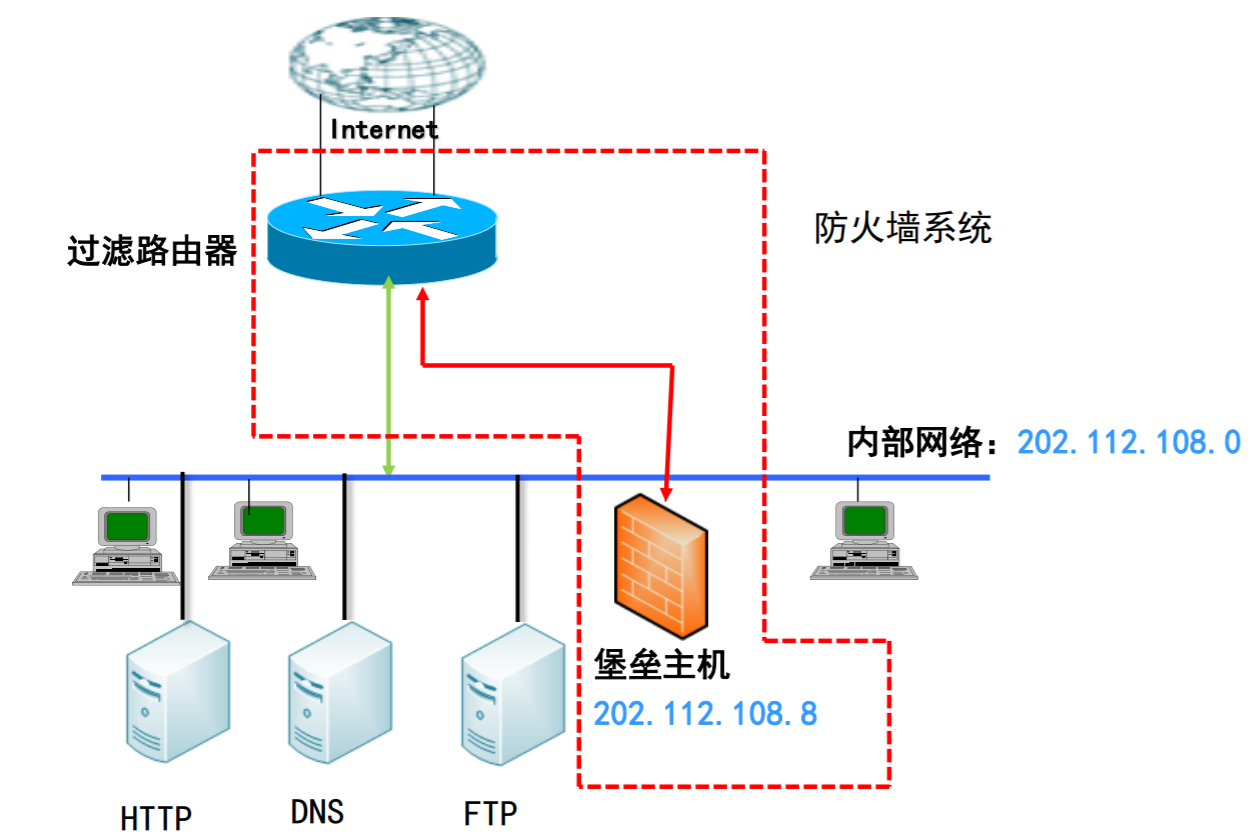

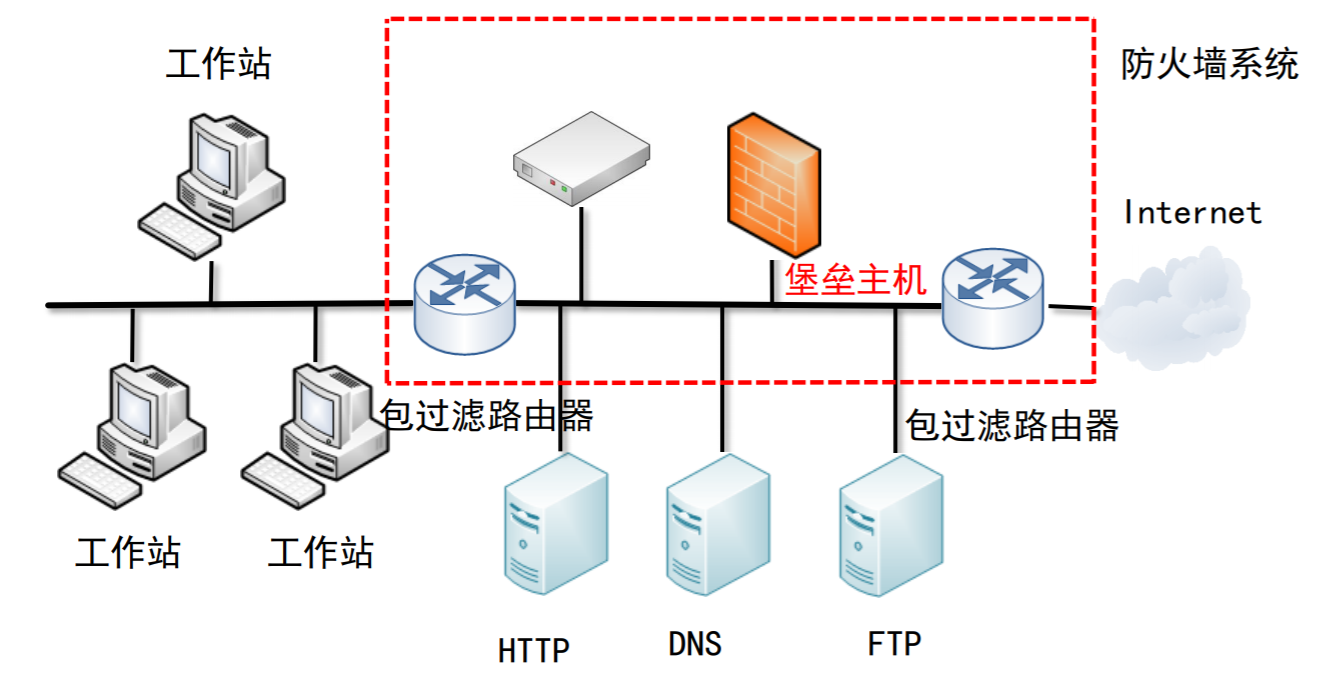

防火墙隔离

物理隔离

如果用户在同一时间访问公网专网,会带来很多安全隐患

物理隔离(physical isolation)是指处于不同安全域的网络之间不能以直接或间接的方式相连接

- 物理断开:物理断开卡

- 单向隔离:单向隔离卡

- 网闸隔离:只有被系统明确要求传输的信息可以通过

网络地址转换

- NAT技术可以对内部网络起到隔离与隐藏作用

- NAT技术可以提供详细的安全审计功能

- NAT技术破坏了端到端的网络通信

- NAT影响防火墙系统的设计和部署

网络地址转换(NAT:Network Address Translation)是一种将一个或多个IP地址转换为另外一个IP或多个地址的技术

- 静态NAT

内部每个非法IP地址被固定地映射为外部的某个合法IP地址

- 动态NAT

内部每个非法IP地址被临时地映射为外部的某个合法IP地址

端口转换

端口转换NAT是将内部主机的IP地址映射为外部IP地址和一个特定端口号的技术